Până la 1.500 de companii au fost infectate într-unul dintre cele mai grave atacuri ransomware de până acum

Până la 1.500 de companii din întreaga lume au fost infectate cu programe malware extrem de distructive care au infectat mai întâi producătorul de software drapat. Într-unul dintre cele mai grave atacuri ransomware, malware-ul, la rândul său, a folosit acest acces pentru a doborî clienții Kaseya.

Atacul a avut loc vineri după-amiază, în prealabil pentru weekendul de trei zile al Independenței din Statele Unite. Hackerii afiliați la REvil, una dintre cele mai vicioase bande de ransomware, au exploatat o vulnerabilitate de zero zile în Serviciul de administrare la distanță Kaseya VSA, despre care compania spune că utilizează 35.000 de clienți. Apoi, afiliații REvil și-au folosit controlul asupra infrastructurii Kaseya pentru a transmite actualizările malware către clienți, care sunt în primul rând întreprinderi mici și mijlocii.

Escalarea continuă

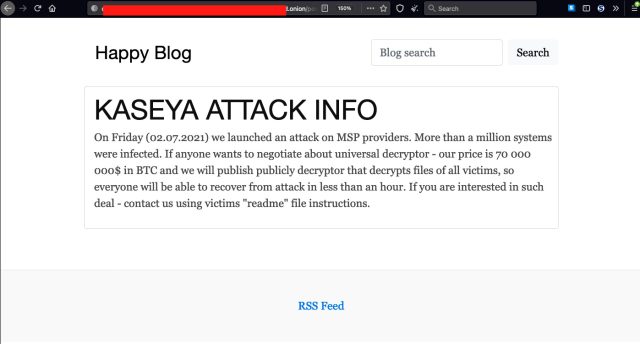

la Declarație publicată luniKassia a spus că aproape 50 dintre clienții săi au fost spulberate. De acolo, a spus compania, 800 până la 1.500 de companii administrate de clienții Cassie au fost infectate. Site-ul web întunecat REvil a susținut că peste un milion de ținte au fost infectate în atac și că grupul cerea 70 de milioane de dolari pentru o decriptare globală.

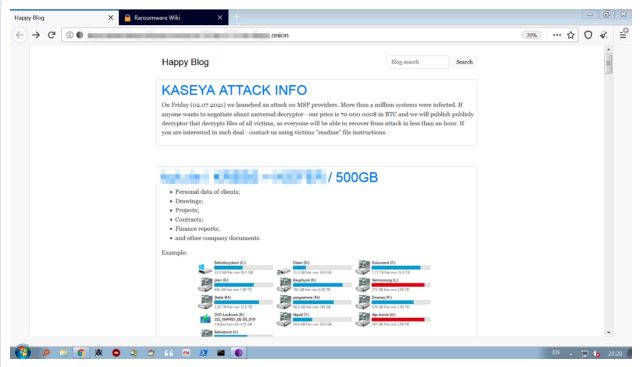

Site-ul REvil a fost actualizat pentru a elimina o imagine care ar fi arătat hard disk-uri cu 500 GB de date blocate. Grupurile de răscumpărare elimină adesea informații de pe site-urile lor de îndată ce au început negocierile de răscumpărare, ca semn de bunăvoință. Iată cum arăta imaginea mai devreme:

Cyberson

„Nu este un semn grozav că grupul de ransomware nu are o singură zi într-un produs utilizat pe scară largă de furnizorii de servicii gestionate și arată escaladarea continuă a bandelor de ransomware – despre care am mai scris”, a spus expertul în securitate și cercetător independent Kevin Beaumont. A scris.

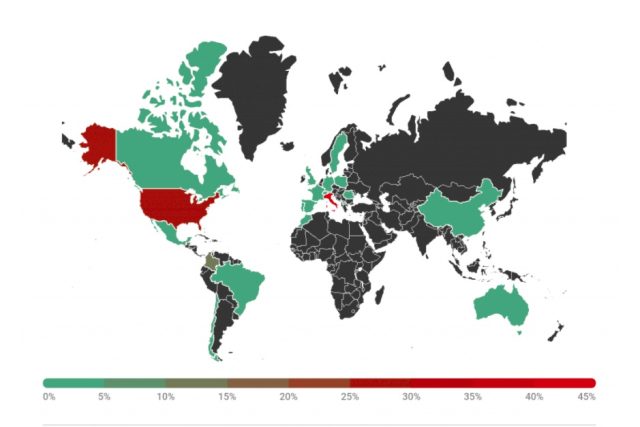

Atacul în masă a avut efecte în toată lumea. Marți a fost lanțul suedez de supermarketuri Coop Încerc încă să-mi revin După ce a închis aproape jumătate din cele 800 de magazine, deoarece lucrătorii de la punctul de vânzare și plățile pentru autoservire au încetat să mai funcționeze. Școlile și grădinițele din Noua Zeelandă au fost de asemenea afectate, la fel ca și unele birouri ale administrației publice din România. BSI, gardianul de securitate cibernetică din Germania, El a spus Marți a fost informat despre trei furnizori de servicii IT din Germania care au fost afectați. Harta de mai jos arată unde a fost infectată compania de securitate Kaspersky.

Kaspersky

REvil și-a câștigat o reputație de grup sofisticat și nemilos, chiar și în cercurile ransomware nepoliticoase. Ultima sa victimă a fost gigantul JBS, care a închis o serie de operațiuni internaționale după ce ransomware-ul a împiedicat operațiunile sale automate. JBS a plătit în cele din urmă afiliaților REvil 11 milioane de dolari.

Printre victimele anterioare ale REvil se numără compania multinațională electronică taiwaneză Acer din martie, precum și o încercare de a șantaja Apple în urma unui atac asupra unuia dintre partenerii săi de afaceri. REvil este, de asemenea, grupul care a intrat în Grubman Shire Meiselas & Sacks, celebra firmă de avocatură care a reprezentat-o pe Lady Gaga, Madonna, U2 și alți artiști de top. Când REvil a cerut 21 de milioane de dolari în schimbul nepublicării datelor, firma de avocatură ar fi oferit 365.000 de dolari. REvil a răspuns crescând cererea sa la 42 de milioane de dolari și publicând ulterior o arhivă de 2,4 GB care conține unele dintre documentele legale ale Lady Gaga.

Alte victime ale REvil sunt Kenneth Copeland, SoftwareOne, Quest și Travelex.

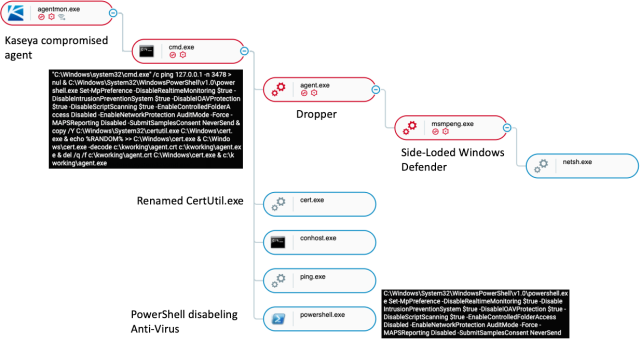

precizie chirurgicală

Atacul din acest weekend a fost efectuat cu precizie aproape chirurgicală. Conform Cybereason, afiliații REvil au obținut mai întâi accesul la mediile țintă și apoi au folosit Zero Ziua Kaseya Agent Monitor pentru a obține controlul administrativ asupra rețelei țintei. După ce a scris o încărcare utilă codificată de bază 64 într-un fișier numit agent.crt, picătorul l-a executat.

Iată fluxul de atac:

Cyberson

Dropper-ul ransomware Agent.exe este semnat cu un certificat Windows de încredere care utilizează numele de registrator „PB03 TRANSPORT LTD”. Prin semnarea digitală a malware-ului lor, atacatorii sunt capabili să suprime multe avertismente de securitate care altfel ar putea apărea atunci când sunt instalate. Cybereason a spus că se pare că certificatul a fost utilizat exclusiv de malware-ul REvil care a fost implementat în timpul acestui atac.

Pentru a adăuga stealth, atacatorii au folosit o tehnică numită Încărcare laterală DLL, care plasează un fișier DLL rău intenționat în directorul Windows WinSxS, astfel încât sistemul de operare să încarce falsul în locul celui legitim. În cazul de față, Agent.exe renunță la o versiune veche care este vulnerabilă la o încărcare laterală DLL a „msmpeng.exe”, un fișier executabil Windows Defender.

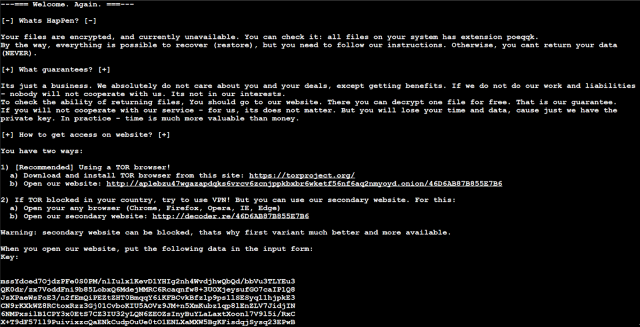

Odată executat, malware-ul modifică setările firewall-ului pentru a permite detectarea sistemelor Windows locale. După aceea, începe să cripteze fișierele de pe sistem și afișează următoarea notă de răscumpărare:

Cyberson

Evenimentul este cel mai recent exemplu de atac pe lanțul de aprovizionare, în care hackerii infectează furnizorul unui produs sau serviciu utilizat pe scară largă, cu scopul de a compromite clienții care îl utilizează. În acest caz, hackerii au infectat clienții Kaseya și apoi au folosit acel acces pentru a infecta companiile care au primit serviciul de la Kaseya.

Așezarea SolarWinds descoperită în decembrie a fost un alt astfel de atac asupra lanțului de aprovizionare. SolarWinds a fost folosit pentru a conduce actualizări de malware la 18.000 de organizații folosind instrumentul de gestionare a rețelei companiei. Aproximativ nouă agenții federale și 100 de organizații private au primit leziuni ulterioare.

Oricine suspectează că rețeaua sa a fost afectată în vreun fel în acest atac ar trebui să investigheze imediat. Kaseya a postat un o unealta Clienții VSA îl pot folosi pentru a detecta infecții în rețelele lor. FBI și agenția sa de securitate cibernetică și securitate a infrastructurii eliberat în comun Recomandări pentru clienții Kaseya, mai ales dacă au fost piratate.

„Creator. Amator de cafea. Iubitor de internet. Organizator. Geek de cultură pop. Fan de televiziune. Mândru foodaholic.”